Manutenzione preventiva del computer

Il modo migliore per affrontare i problemi è impedire che si verifichino in primo luogo. È qui che entra in gioco la manutenzione preventiva.

Un buon programma di manutenzione preventiva comprende un piano di backup completo, misure per proteggere il sistema da exploit dannosi, manutenzione periodica di hardware e software e passaggi per mantenere l'ordine generale del sistema. Gli obiettivi della manutenzione preventiva sono ridurre la probabilità di guasti hardware, prolungare la vita utile del sistema, ridurre al minimo gli arresti anomali del sistema causati da driver obsoleti e altri problemi software, proteggere il sistema da virus e altri malware e prevenire la perdita di dati.

Le sezioni seguenti delineano un programma di manutenzione preventiva di base che è possibile utilizzare come base per lo sviluppo di un programma che si adatti alle proprie esigenze e a quelle del sistema.

Backup del sistema

Il mantenimento di una buona serie di backup è una parte fondamentale della manutenzione preventiva.

La disponibilità di dischi rigidi e schede madri poco costosi che supportano il mirroring RAID 1 ha portato molte persone a dipendere esclusivamente da RAID 1 per proteggere i propri dati. È una pessima idea. RAID 1 protegge solo dai guasti di un disco rigido, che è una protezione parziale nella migliore delle ipotesi. RAID 1 non fa nulla per proteggersi da:

- Dati corrotti da virus o problemi hardware

- Eliminazione, sovrascrittura o modifica accidentale di file importanti

- Perdita di dati catastrofica, come incendio o furto delle apparecchiature

Per proteggersi da queste e altre minacce, l'unica soluzione affidabile è eseguire periodicamente copie di backup dei dati su una qualche forma di supporto rimovibile, come nastri, dischi ottici o dischi rigidi rimovibili.

Hardware di backup

In passato, non c'erano scelte hardware veramente buone per il backup dei sistemi domestici e SOHO. Le unità nastro erano costose, complesse da installare e configurare, utilizzavano supporti fragili e costosi ed erano estremamente lente. I masterizzatori di CD, sebbene ragionevolmente veloci ed economici, memorizzavano una quantità di dati così piccola che molte persone che li usavano per il backup ricordavano i Bad Olde Days dello scambio di floppy disk. I dischi rigidi esterni erano costosi e di dubbia affidabilità.

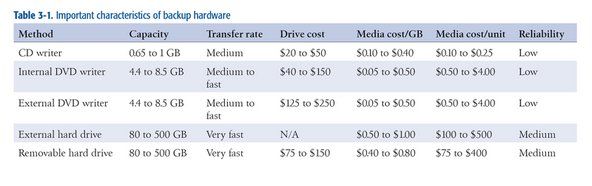

Le cose sono cambiate. Le unità a nastro di livello consumer sono ancora costose e lente, sebbene sia più facile installare una moderna unità a nastro ATAPI di quanto non fosse ai tempi in cui le unità a nastro utilizzavano SCSI o interfacce proprietarie. I masterizzatori di CD sono ancora ragionevolmente veloci ed economici e sono una buona soluzione se i tuoi dati si trovano su uno o due CD. Il cambiamento più significativo nell'hardware di backup di livello consumer è stata l'introduzione di masterizzatori DVD economici e dischi rigidi esterni o rimovibili. Tabella 3-1 elenca le caratteristiche importanti dei tipi di hardware di backup utilizzati per i backup domestici e SOHO.

Tabella 3-1: Caratteristiche importanti dell'hardware di backup

Oltre alle considerazioni sui costi, devi affrontare due problemi nella scelta dell'hardware di backup: capacità e velocità. Idealmente, l'hardware scelto dovrebbe essere abbastanza capiente da memorizzare l'intero contenuto del disco rigido o almeno tutti i dati utente su un disco o nastro. Altrettanto importante, l'hardware di backup dovrebbe essere abbastanza veloce per completare un backup completo e verificare in qualsiasi momento tu abbia a disposizione per i backup. È facile soddisfare entrambi questi requisiti se si dispone di un budget illimitato, ma la maggior parte di noi deve scendere a compromessi per evitare di rompere la banca.

Per la maggior parte degli utenti domestici e SOHO, un masterizzatore DVD è il miglior compromesso. Per $ 100 o meno (forse molto meno), puoi acquistare un masterizzatore DVD interno e una fornitura di dischi sufficiente per implementare un piano di backup completo. Se si dispone di più sistemi o notebook non collegati in rete per il backup, è possibile utilizzare un masterizzatore DVD USB / FireWire esterno per eseguire il backup di tutti i singoli computer.

La capacità di un DVD scrivibile di 4,4 GB per singolo strato e 8,5 GB per doppio strato è sufficiente per molti sistemi (spiegheremo il motivo a breve). La scrittura e la verifica di un disco completo richiedono solo pochi minuti, il che rende pratico eseguire il backup frequentemente, anche più volte durante una giornata lavorativa. L'unico svantaggio dei DVD scrivibili è che i dischi ottici hanno una correzione degli errori molto meno efficace rispetto ai nastri, il che significa che c'è una piccola possibilità che un file non sia recuperabile da un DVD di backup. Tuttavia è un problema facile da risolvere. Esegui semplicemente il backup più frequentemente e conserva i tuoi dischi di backup più vecchi. Se non riesci a recuperare il file dal disco corrente, potrai recuperarlo da quello immediatamente precedente.

DISCO CONTRO NASTRO

Siamo tipi da cintura e bretelle quando si tratta di proteggere i nostri dati. Prima che diventassero disponibili masterizzatori DVD a prezzi accessibili, eseguivamo il backup dei nostri sistemi ogni giorno con unità nastro Travan e DDS. E ammettiamo che la correzione degli errori meno robusta dei dischi ottici inizialmente ci ha dato una pausa. Ma un paio di anni fa ci siamo convertiti all'utilizzo di DVD + R e DVD + RW per i backup e non ci siamo guardati indietro. Utilizziamo dischi di alta qualità (Verbatim premium) e non abbiamo mai avuto problemi a recuperare un file. Il nastro ha ancora il suo posto nei data center aziendali, ma per quanto ci riguarda, è obsoleto per gli utenti domestici e SOHO.

Se il DVD non è abbastanza capiente, prendi in considerazione l'utilizzo di dischi rigidi esterni o rimovibili, che memorizzano da 80 GB a oltre 500 GB. In entrambi i casi, pensa al disco rigido come supporto piuttosto che come unità. In altre parole, un disco rigido esterno o rimovibile è in realtà solo un nastro o un disco dall'aspetto buffo, che trattate esattamente come fareste con qualsiasi altro supporto di backup rimovibile. Proprio come hai bisogno di diversi dischi o nastri per una buona rotazione del backup, avrai anche bisogno di diversi dischi rigidi esterni o rimovibili. In termini di affidabilità, i dischi rigidi sono intermedi tra nastri e dischi ottici. I dischi rigidi hanno un rilevamento e una correzione degli errori più affidabili rispetto ai dischi ottici, ma meno affidabili del nastro. Ancora una volta, questo non deve essere motivo di preoccupazione se si esegue il backup su più dischi rigidi esterni / rimovibili. Se non riesci a recuperare un file da uno, sarai in grado di recuperarlo da un altro.

CONSIGLI DI RON MORSE SUI BACKUP

Assicurati che i tuoi ultimi aggiornamenti hardware e software non lascino i tuoi dati archiviati. Un tempo ho eseguito la maggior parte del backup su un disco rigido SCSI CDC esterno. A 80 MB, non poteva contenere i file di sistema o dell'applicazione (avevo il supporto di installazione originale per quello) ma era abbastanza grande da contenere i miei dati personali fino a quando le cose non arrivavano al punto in cui non lo erano. L'unità è stata retrocessa allo stato di archivio e ha perso il servizio regolare. Non ci ho pensato troppo.

Un giorno mi sono costruito una nuova macchina che non aveva un adattatore SCSI perché la nuova macchina non aveva dispositivi SCSI. La vecchia macchina è stata venduta a qualche ignaro partito. Poi un giorno ho avuto bisogno di accedere all'archivio. io veramente necessario per accedere all'archivio. Duh. Lezione costosa. Questo vale anche per il software. Se hai molti dati importanti in un formato di file proprietario, il possesso dei file stessi è solo metà della sfida. Devi essere in grado di leggerli anche tu. (Inserire qui la pubblicità per gli standard di file aperti.)

Organizzazione della struttura della directory dei dati

Se esegui il backup su dischi rigidi, puoi eseguire il backup dell'intero disco ogni volta. Se utilizzi un masterizzatore DVD, probabilmente eseguirai backup completi di rado, con backup di routine solo dei file di dati. In tal caso, è importante organizzare le directory dei dati per semplificare il più possibile il backup dei soli dati assicurandosi di eseguire il backup di tutti i dati. Il trucco qui è separare i dati in gruppi di cui è possibile eseguire il backup con frequenze diverse.

Ad esempio, i nostri dati, esclusi i file audio e video, ammontano a circa 30 GB. Ovviamente, non è pratico eseguire regolarmente il backup di così tanti dati su DVD. Fortunatamente, non è necessario eseguire il backup di tutto ogni volta. Molti di questi dati sono libri storici che abbiamo scritto anni fa (e che potremmo aggiornare prima o poi), vecchie email e così via. È necessario eseguire il backup di tutto ciò, ma non è necessario eseguirne il backup ogni giorno o addirittura ogni mese. Quindi separiamo i nostri dati in sottodirectory di tre directory di primo livello:

dati

Questa directory di primo livello contiene la nostra email con i dati di lavoro correnti, i progetti di libri correnti, le immagini recenti della fotocamera digitale e così via. Viene eseguito il backup di questa directory ogni giorno su DVD e spesso durante il giorno per eseguire il mirroring delle directory su altri sistemi sulla nostra rete. Non permettiamo mai che questa directory diventi più grande di quella che può contenere un DVD.

archivio

Questa directory di primo livello contiene tutti i nostri vecchi dati: file di cui potremmo non aver bisogno da un mese all'altro, o anche da un anno all'altro. Viene eseguito il backup di questa directory su più set ridondanti di DVD, due dei quali sono archiviati fuori sede. Ciascun set di backup attualmente richiede sei DVD. Ogni volta che aggiungiamo dati alle directory di archivio, cosa che non accade spesso, masterizziamo diversi nuovi set di DVD di backup. (Manteniamo anche i vecchi dischi, ma poi siamo packrats.)

tenendo

Questa directory di primo livello è intermedia tra le nostre directory di dati di lavoro e le nostre directory di archivio. Quando la dimensione delle nostre directory di dati di lavoro si avvicina a quella che si adatta a un DVD, di solito ogni due o tre mesi, spostiamo i file più vecchi nella directory di archiviazione e masterizziamo nuove copie della directory di archiviazione su DVD. In questo modo, possiamo mantenere la nostra directory di dati di lavoro a una dimensione gestibile, ma non dobbiamo ripetere i backup della directory di archivio molto spesso. Manteniamo anche la dimensione di questa directory a quella che si adatta a un DVD. Quando si avvicina a quella dimensione, spostiamo tutto nella directory di archiviazione nella directory di archivio e masterizziamo un nuovo set di DVD di archivio.

Quando si pianifica la struttura della directory dei dati, è anche importante considerare questi aspetti:

- L'importanza dei dati

- Quanto sarebbe difficile ricostruire i dati

- La frequenza con cui cambiano i dati

Insieme, questi tre fattori determinano la frequenza con cui è necessario eseguire il backup dei dati, quante generazioni di copie di backup si desidera conservare e quindi dove i dati appartengono alla struttura della directory. Ad esempio, i tuoi documenti finanziari e le fotografie digitali sono probabilmente di fondamentale importanza per te, difficili o impossibili da ricostruire in caso di smarrimento e cambiano frequentemente. Questi file devono essere sottoposti a backup frequentemente e probabilmente vorrai mantenere diverse generazioni di copie di backup. Questi file appartengono alle directory dei dati di lavoro.

Al contrario, se hai copiato la tua collezione di CD in MP3, quei file non sono né importanti né difficili da ricostruire perché puoi semplicemente rippare i CD se necessario. Sebbene questi file possano essere ragionevolmente classificati come dati, è probabile che li classificherai come dati di cui non è mai necessario eseguire il backup e quindi li individuerai da qualche parte nella struttura della directory al di fuori delle directory di cui viene eseguito il backup di routine.

Sviluppo di uno schema di rotazione dei backup

Qualunque sia l'hardware di backup utilizzato, è importante sviluppare uno schema di rotazione del backup appropriato. Un buon schema di rotazione richiede una mezza dozzina o più di dischi, nastri o unità e consente di:

- Recupera una copia recente di qualsiasi file facilmente e rapidamente

- Recupera più generazioni di un file

- Conserva più copie dei tuoi dati per ridondanza e granularità storica

- Archivia almeno una copia dei tuoi dati fuori sede per proteggerti da una perdita di dati catastrofica

Viene chiamato lo schema di rotazione dei backup più popolare e quello più adatto per i backup su dischi DVD + RW Nonno-Padre-Figlio (GFS) . Per utilizzare questa rotazione di backup, etichettare i seguenti dischi:

- Cinque (o sei) dischi giornalieri, etichettati dal lunedì al venerdì (o sabato).

- Cinque dischi settimanali, etichettati dalla Settimana 1 alla Settimana 5.

- Dodici dischi mensili, etichettati da gennaio a dicembre.

Eseguire il backup di ogni giorno lavorativo sul disco giornaliero appropriato. La domenica, eseguire il backup su qualsiasi disco settimanale numerato corrispondente al numero di quella domenica del mese. Il primo (o l'ultimo) di ogni mese, eseguire il backup sul disco mensile. Questo metodo offre granularità giornaliera per la settimana precedente, granularità settimanale per il mese precedente e granularità mensile per l'anno precedente. Per la maggior parte degli utenti domestici e SOHO, questo schema è più che sufficiente.

qualcomm atheros ar9485 driver della scheda di rete wireless asus

Ovviamente puoi modificare la rotazione GFS standard in qualsiasi modo sia adatto alle tue esigenze. Ad esempio, invece di scrivere i backup settimanali o mensili su un disco DVD + RW che alla fine verrà sovrascritto, è possibile scrivere quei backup su dischi DVD + R (write-once) e archiviarli. Allo stesso modo, nulla ti impedisce di creare un secondo disco di backup ogni settimana o ogni mese e di archiviarlo fuori sede.

Se esegui il backup su dischi rigidi esterni o rimovibili, probabilmente non vorrai utilizzare la rotazione GFS standard, che richiederebbe 22 dischi rigidi. Fortunatamente, puoi utilizzare meno unità senza compromettere in modo significativo l'affidabilità del tuo sistema di backup. La maggior parte dei dischi rigidi rimovibili ha spazio per almeno due o tre backup completi, se si esegue il backup dell'intero disco rigido, o una dozzina o più backup di soli dati.

Non vuoi ancora tenere tutte le uova nello stesso paniere, ma è ragionevole limitare il numero di cestini a due o tre. Il trucco è assicurarsi di alternare l'uso delle unità in modo da non ritrovarsi con tutti i backup recenti su un'unità e solo i backup più vecchi su un'altra. Ad esempio, se decidi di utilizzare solo due dischi rigidi esterni o rimovibili per il backup, etichettane uno M-W-F e l'altro Tu-Th-S e alterna i tuoi backup giornalieri tra le due unità. Allo stesso modo, etichettare una delle unità 1-3-5 e l'altra 2-4 per i backup settimanali e un'unità J-M-M-J-S-N e l'altra F-A-J-A-O-D per i backup mensili.

Scegliere il software di backup

Esistono quattro grandi categorie di software che possono essere utilizzate per il backup. Ognuno ha vantaggi e svantaggi e qual è il migliore per te dipende dalle tue esigenze e preferenze.

Utilità di sistema

Le utilità di sistema come xcopy sono gratuite, flessibili, facili da usare, possono essere inserite in script e creano backup leggibili direttamente senza un'operazione di ripristino. Tuttavia, in genere non forniscono compressione o alcun mezzo semplice per eseguire un confronto binario su ogni file che è stato copiato e possono scrivere solo su un dispositivo montato che è visibile al sistema operativo come unità. (In altre parole, non puoi usarli per scrivere su un disco ottico a meno che tu non stia eseguendo un software di scrittura a pacchetti che fa apparire quel disco al sistema operativo come un'unità.)

Applicazioni di masterizzazione di CD / DVD

Applicazioni di masterizzazione di CD / DVD, come Nero Burning ROM ( http://www.nero.com ) e K3b ( http://www.k3b.org ) sono veloci, possono creare copie di backup leggibili direttamente e generalmente offrono robuste funzionalità di verifica binaria, ma potrebbero non offrire la compressione. La maggior parte ha anche poca o nessuna capacità di filtrare in base ai criteri di selezione dei file, come 'eseguire il backup solo dei file che sono stati modificati oggi'. Naturalmente, le applicazioni di masterizzazione di CD / DVD hanno altri usi, come la duplicazione di CD audio e DVD video, ed è probabile che tu abbia già un'applicazione di masterizzazione installata. In tal caso, e se l'applicazione di masterizzazione è adatta alle proprie esigenze, è possibile utilizzarla anziché acquistare un'altra applicazione solo per il backup.

Applicazioni di backup tradizionali

Applicazioni di backup tradizionali come BackUp MyPC ( http://www.stompsoft.com ) fanno solo una cosa, ma lo fanno molto bene. Sono veloci, flessibili, dispongono di solide opzioni di compressione e verifica, supportano quasi tutti i tipi di supporti di backup e consentono di definire procedure di backup standard utilizzando script, criteri di selezione dei file dettagliati e set di backup salvati. Se le tue esigenze sono semplici, l'applet di backup di Windows in bundle, che è una versione ridotta di Veritas Backup Exec (poiché venduta e rinominata BackUp MyPC) potrebbe essere sufficiente. Altrimenti, riteniamo che il BackUp MyPC commerciale sia l'opzione migliore per gli utenti Windows.

Applicazioni di imaging del disco

Le applicazioni di imaging del disco, come Acronis True Image ( http://www.acronis.com ) producono un'immagine compressa del disco rigido, che può essere scritta su un disco rigido, un disco ottico o un nastro. Sebbene siano meno flessibili di un'applicazione di backup tradizionale, le applicazioni di imaging del disco hanno il vantaggio inestimabile di fornire funzionalità di ripristino di emergenza. Ad esempio, se il disco rigido si guasta e si dispone di un'immagine disco corrente, non è necessario reinstallare Windows e tutte le applicazioni (inclusa l'applicazione di backup) e quindi ripristinare i dati. Invece, è sufficiente avviare il disco di ripristino di emergenza e lasciarlo copiare. Il sistema tornerà al suo stato originale in pochi minuti anziché in ore.

Utilizziamo tre di questi quattro tipi di software sulla nostra rete. Diverse volte al giorno, facciamo ciò che chiamiamo 'backup xcopy' anche se ora eseguiamo Linux invece di Windows per fare copie rapide dei nostri dati di lavoro correnti su altri sistemi sulla rete. Usiamo un'applicazione di masterizzazione di CD / DVD, K3b per Linux nel nostro caso, per eseguire i nostri backup di routine su DVD. E, quando stiamo per demolire un sistema per ripararlo o aggiornarlo, eseguiamo un backup dell'immagine con Acronis True Image, nel caso in cui accada il peggio.

NON PUOI MAI ESSERE TROPPO BEN BACKUP

Qualunque sia il mezzo e il metodo di backup che utilizzi, tieni presente quanto segue e non sbaglierai molto:

- Eseguire spesso il backup, in particolare i dati importanti o difficili da ricostruire

- Verificare i backup per assicurarsi che siano leggibili e che sia possibile ripristinare i dati da essi

- Mantenere più set di backup, per ridondanza e per consentire il ripristino di versioni precedenti dei file

- Prendi in considerazione l'utilizzo di un dispositivo di sicurezza antincendio con classificazione dati o di supporti sicuri per l'archiviazione in loco

- Archivia un set di backup recente fuori sede e ruotalo regolarmente

Sebbene i servizi di backup online (incluso l'utilizzo di Gmail di Google per l'archiviazione di backup ad hoc) siano scelte ragionevoli per backup supplementari, ti suggeriamo di non utilizzarli come forma principale di backup. Ci sono troppe cose che possono andare storte, dalla tua (o loro) connessione Internet a problemi del server presso la società di hosting, alla società che fallisce senza preavviso. Quando hai bisogno dei tuoi backup, ne hai bisogno proprio adesso . Tieni i tuoi backup principali a portata di mano.

La sicurezza del software non lo è

Sebbene molte persone dipendano da firewall software, come ZoneAlarm ( http://www.zonealarm.com ) o Norton Internet Security ( http://www.symantec.com ), pensiamo che sia un errore. Tra gli esperti di sicurezza, è ovvio che il software non può proteggere il sistema che lo esegue. Qualsiasi firewall software può essere compromesso da exploit che lo prendono di mira direttamente o dal sistema operativo sottostante. A nostro avviso, un firewall software è meglio di niente, ma non molto meglio.

Protezione del sistema

Il passaggio più importante da eseguire per proteggere il sistema da worm e altri intrusi dannosi è installare un router / firewall hardware tra il sistema e Internet. Un router / firewall configurato correttamente blocca le scansioni e le sonde dannose e rende il sistema effettivamente invisibile ai milioni di sistemi infetti sulla rete Internet pubblica che cercano costantemente di infettarlo. I dispositivi hardware router / firewall in genere vendono solo da $ 30 a $ 50, quindi sono un'assicurazione economica contro il tuo sistema che viene compromesso da intrusi maligni.

Preferiamo di gran lunga i router via cavo / DSL realizzati da D-Link, come DI-604 (solo cablato) o DI-624 (cablato / wireless), ma anche router a banda larga simili realizzati da NETGEAR e Linksys sono popolari. Tutti i modelli attuali che conosciamo utilizzano impostazioni predefinite che forniscono una sicurezza adeguata, ma vale comunque la pena dedicare qualche minuto allo studio del manuale per assicurarsi che il router sia configurato per fornire un livello di sicurezza accettabile per te.

La sicurezza WEP non lo è

Se installi un router wireless e abiliti la rete wireless, assicurati di proteggerlo adeguatamente. Lo standard utilizzato dai primi dispositivi wireless 802.11, chiamato WEP (Wired Equivalent Privacy) è ora irrimediabilmente insicuro. WEP può essere violato letteralmente in pochi minuti o addirittura secondi utilizzando utilità che chiunque può scaricare. Il nuovo standard WPA (Wi-Fi Protected Access), se configurato correttamente, è sicuro contro tutti gli attacchi tranne i più sofisticati. Se gli attuali adattatori wireless e punti di accesso supportano solo WEP, sostituirli immediatamente con dispositivi che supportano WPA. Altrimenti, potresti anche gestire la tua rete wireless senza alcuna sicurezza.

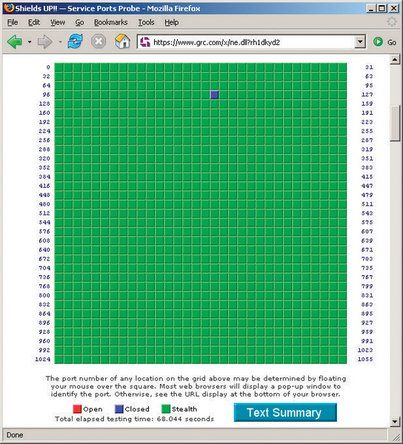

Dopo aver installato e configurato il firewall / router, visitare il sito Web di Gibson Research Corporation ( http://www.grc.com ) e usa i loro Shields UP! servizio per testare la tua sicurezza. Scudi SU! esamina il sistema e segnala lo stato delle porte più comunemente attaccate da worm e altri exploit dannosi. Figura 3-17 mostra i risultati dell'esecuzione di Shields UP! contro uno dei nostri sistemi di testbed Windows XP.

Figura 3-17: Gibson Research Shields UP! mostrando un sistema (quasi) completamente nascosto

Scudi SU! contrassegna le porte aperte (pessime notizie) in rosso. Le porte chiuse quelle che non accettano connessioni ma che quando vengono esaminate riconoscono di essere presenti sono contrassegnate in blu. Le porte nascoste quelle che non rispondono affatto alle sonde sono contrassegnate in verde. Idealmente, vorremmo che tutte le nostre porte fossero contrassegnate in verde, perché ciò rende il nostro sistema invisibile agli intrusi. Ma per ragioni pratiche, abbiamo nascosto tutte le porte eccetto la porta 113 (ident), che risponde ai sondaggi come chiusa.

USARE nmap PER TEST SERI

Per test più rigorosi, prova a utilizzare nmap ( http://www.insecure.org/nmap/ ). Poiché puoi eseguirlo all'interno della tua rete, puoi usarlo per testare singoli sistemi, piuttosto che solo la tua rete nel suo insieme. È utile testare sia il router che i computer in modo da sapere quali sono le vulnerabilità esistenti. Potresti essere sorpreso di apprendere che in qualche modo sei riuscito ad abilitare un server web che non usi mai, o che hai una versione senza patch di SQL Server (il vettore per il ben pubblicizzato worm Slammer / Sapphire) in esecuzione che è stata installata insieme ad alcuni altro pacchetto software.

Che cos'è la porta 113?

La porta 113 viene utilizzata per le richieste di identificazione, che consentono ai server remoti di scoprire il nome utente associato a una determinata connessione. Le informazioni scoperte tramite ident sono raramente utili e non affidabili. Tuttavia, quando un server remoto tenta di riconnettersi al tuo computer e invia una risposta ident, una porta chiusa gli dice: 'Spiacente, non sto eseguendo ident'. Una porta nascosta, d'altra parte, può portare il server remoto a concludere che il tuo computer non esiste. È più probabile che un server remoto permetta la tua connessione (come FTP, HTTP o TELNET) se ritiene che tu sia realmente lì.

La maggior parte dei router hardware per impostazione predefinita nasconde tutte le porte tranne 113, che configurano come chiuse. Alcuni router nascondono anche la porta 113. Di solito è una cattiva idea, perché può causare una risposta lenta o nessuna risposta da alcuni server. Se gli scudi si alzano! segnala che la porta 113 è nascosta, suggeriamo di utilizzare l'utilità di configurazione del router per cambiare la porta 113 in chiusa invece che nascosta.

Ecco alcuni altri passaggi da eseguire per proteggere i tuoi sistemi Windows:

segnale acustico dell laptop durante l'avvio

Installa Firefox.

Uno dei passaggi più importanti che puoi intraprendere è proteggere un sistema Windows è sostituire Internet Explorer difettoso e insicuro con un browser predefinito diverso. Il browser alternativo più popolare è Firefox ( http://www.mozilla.org ). Ti suggeriamo di installare immediatamente Firefox e iniziare a usarlo come browser predefinito. Ignora il FUD ispirato a Microsoft che sostiene che Internet Explorer è sicuro quanto Firefox. Non lo è. Firefox è un ordine di grandezza più sicuro.

Installa un software di blocco degli annunci.

Sebbene la maggior parte dei banner pubblicitari e dei popup non siano dannosi, sono fastidiosi. E alcuni annunci contengono collegamenti a siti dannosi in cui il semplice clic su un collegamento o anche la semplice visualizzazione della pagina potrebbe installare malware sul sistema tramite un 'download drive-by'. L'utilizzo di un software di blocco degli annunci riduce al minimo il problema. Usiamo Ad Block ( http://extensionroom.mozdev.org ), ma ci sono molte alternative, tra cui Privoxy ( http://www.privoxy.org ), WebWasher ( http://www.cyberguard.com ) e AdSubtract ( http://www.intermute.com ).

Proteggi Internet Explorer.

Sfortunatamente, è impossibile rimuovere completamente Internet Explorer da un sistema Windows. Ed IE è pericoloso semplicemente stando lì sul tuo disco rigido, anche se non lo esegui mai. È possibile ridurre al minimo il pericolo configurando IE in modo che sia il più sicuro possibile. Per farlo, esegui IE, scegli Strumenti Opzioni scheda Sicurezza. Seleziona ciascuna zona di sicurezza, fai clic sul pulsante Livello personalizzato, scegli 'Alta sicurezza' dall'elenco a discesa e fai clic sul pulsante Ripristina. Ripeti il processo per ogni zona di sicurezza. Una volta fatto ciò, Internet Explorer è praticamente inutilizzabile, ma è almeno il più sicuro possibile.

Disabilita Windows Scripting Host.

Anche se proteggi Internet Explorer, Windows Scripting Host (WSH) rimane installato e pericoloso. Per la massima sicurezza contro i virus VBS, si consiglia di rimuovere completamente WSH, anche se ciò significa che Windows non può più eseguire alcuno script .vbs. A seconda della versione di Windows in esecuzione, potresti essere in grado di rimuovere WSH utilizzando l'applet Installazione applicazioni nel Pannello di controllo.

Se non è disponibile alcuna opzione per rimuovere WSH dal Pannello di controllo, è possibile rimuovere WSH manualmente eliminando i file cscript.exe e wscript.exe , ma devi farlo nella sequenza corretta. Windows memorizza due copie di questi file, le copie attive in formato WINDOWS system32 e copie di backup in WINDOWS system32 dllcache . Eliminare prima le copie di backup, quindi le copie attive. Se elimini prima le copie attive, Windows rileva immediatamente la loro assenza e le ripristina automaticamente dalle copie di backup. Dopo aver eliminato entrambe le copie, Windows visualizza una finestra di dialogo di avviso che puoi semplicemente chiudere.

SCARICARE IL MODO SEMPLICE

È inoltre possibile utilizzare Noscript.exe di Symantec ( http: //www.symantec.com/avcenter/noscrip ... ), che rimuove WSH automaticamente.

Sostituisci Outlook.

Sebbene le versioni recenti siano più sicure delle versioni precedenti, Outlook è ancora una calamita per i virus. Se possibile, consigliamo di sostituirlo con Mozilla Thunderbird o un altro client di posta alternativo.

Le misure che abbiamo descritto finora proteggono il tuo sistema dall'infezione da worm e altri exploit che non richiedono l'intervento dell'utente. Sfortunatamente, tali exploit automatizzati non sono gli unici pericoli per la sicurezza. Il tuo sistema è anche a rischio di exploit che richiedono la tua partecipazione attiva (se inconsapevole). Le due principali minacce sono i virus, che normalmente arrivano come allegati ai messaggi di posta elettronica, e lo spyware, che spesso si trasferisce su software 'gratuito', come i client P2P, che si installa volontariamente.

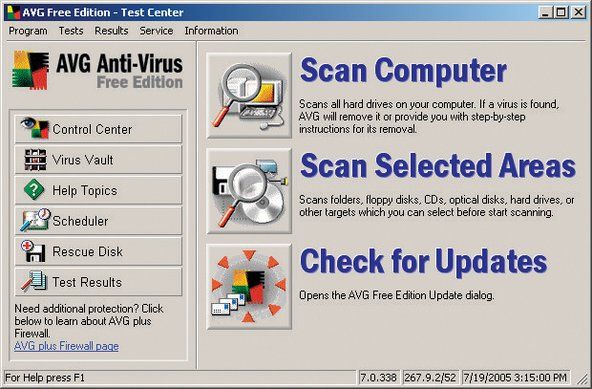

Nuovi virus vengono scritti e rilasciati costantemente in circolazione, quindi è importante eseguire regolarmente uno scanner antivirus e mantenerlo aggiornato con le firme dei virus più recenti. Sebbene Norton AntiVirus ( http://www.symantec.com ) e McAfee VirusScan ( http://www.mcafee.com ) sono due dei più popolari scanner antivirus che non utilizziamo neanche. Consigliamo invece di installare Grisoft AVG Anti-Virus ( http://www.grisoft.com ), mostrato Figura 3-18 . AVG è efficace quanto qualsiasi altro prodotto della concorrenza che abbiamo utilizzato, richiede poche risorse di sistema ed è gratuito per uso personale.

Figura 3-18: Grisoft AVG Anti-Virus Free Edition

Fino a pochi anni fa, i virus erano la principale minaccia alla sicurezza. Al giorno d'oggi, il malware è una minaccia almeno altrettanto grande. La forma meno dannosa di malware è l'adware, che mostra annunci pop-up durante le sessioni di navigazione e può segnalare le tue abitudini di navigazione web a un server centrale solitamente in modo anonimo e senza riportare informazioni personali che ti identificano individualmente per aiutare l'adware a visualizzare gli annunci che pensa ti interesserà. Forme più dannose di adware, generalmente chiamate spyware, raccolgono e segnalano informazioni su di te che potrebbero essere utili a ladri di identità e altri malfattori. Le forme più dannose di spyware vanno ben oltre, utilizzando registratori di tasti e tecniche simili per raccogliere password, numeri di carte di credito e conti bancari e altre informazioni estremamente sensibili.

Anche se non installi mai software che non proviene da una fonte attendibile, potresti essere vittima di spyware. A volte, è sufficiente visitare una pagina Web dannosa che scarica e installa in modo invisibile spyware nel sistema. L'unico modo per proteggersi da tali software dannosi è installare uno scanner di malware, mantenerlo aggiornato ed eseguirlo regolarmente. Sono disponibili numerosi scanner di malware, molti a costo zero. Sfortunatamente, alcuni di loro sono in realtà trojan spyware. Se installi uno di questi, scansionerà il tuo sistema e segnalerà qualsiasi malware 'estraneo' rilevato. Potrebbe anche essere così gentile da rimuovere quel malware, lasciando il tuo sistema libero di eseguire lo spyware che installa da solo.

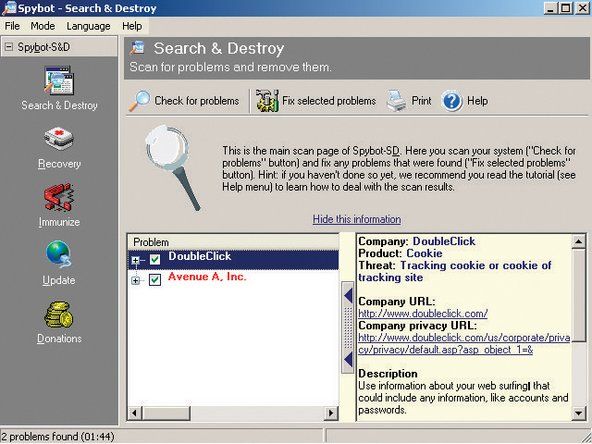

Fortunatamente, ci sono due scanner di malware affidabili che possiamo consigliare, entrambi gratuiti per uso personale. Spybot Search & Destroy ( http://www.safer-networking.org ), mostrato Figura 3-19 , è un articolo per le donazioni. Spybot è veloce ed estremamente efficace e lo usiamo come prima linea di difesa. (Se lo installi, per favore manda al ragazzo qualche soldo in questo software che dovrebbe essere incoraggiato.) Facciamo funzionare Spybot quotidianamente sui nostri sistemi Windows. Per quanto sia buono, anche Spybot a volte perde qualcosa. Come backup, eseguiamo AdAware ( http://www.lavasoftusa.com ) settimanalmente. Ciò che Spybot non rileva, lo fa AdAware. (La versione a pagamento di AdAware include un'applicazione per il blocco degli annunci e dei popup in tempo reale che funziona bene.)

Figura 3-19: utilizzare SpyBot Search & Destroy per rilevare e rimuovere malware

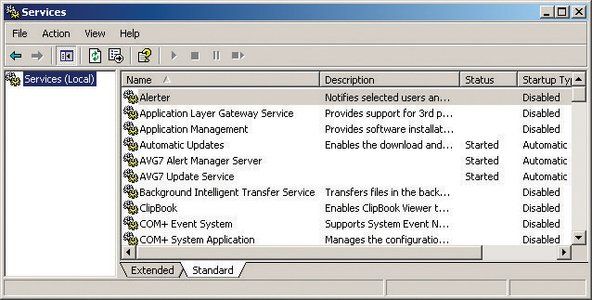

Per impostazione predefinita, Windows esegue molti servizi in background non necessari. La disabilitazione dei servizi non necessari ha il duplice vantaggio di ridurre il consumo di risorse del sistema ed eliminare potenziali punti di ingresso per gli exploit di sicurezza. È possibile configurare il comportamento di avvio dei servizi di Windows XP utilizzando l'editor dei criteri dei servizi. A tale scopo, fare clic su Start Esegui, digitare services.msc nella finestra di dialogo Esegui e premere Invio. Viene visualizzato l'editor dei criteri dei servizi, come mostrato in Figura 3-20 .

Figura 3-20: Editor dei criteri dei servizi di Windows XP

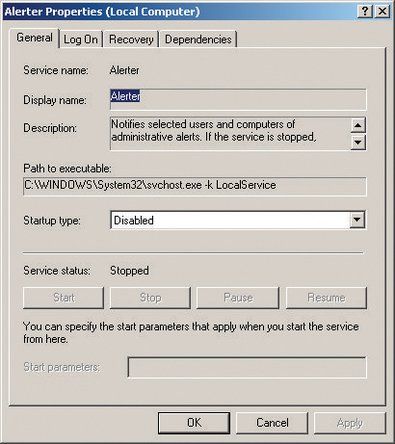

Fare doppio clic sul nome di qualsiasi servizio per visualizzare la finestra delle proprietà per quel servizio, come mostrato in Figura 3-21 . Utilizza l'elenco a discesa 'Tipo di avvio' per impostare il tipo di avvio su Automatico, Manuale o Disabilitato, a seconda dei casi. Se il servizio è attualmente in esecuzione, fare clic sul pulsante Interrompi per interromperlo. Se altri servizi dipendono da quel servizio, Windows visualizza una finestra di dialogo di avviso per informarti che l'arresto di quel servizio interromperà anche i servizi dipendenti. Dopo aver riconfigurato le impostazioni di avvio per tutti i servizi, riavviare il sistema per rendere effettive le modifiche.

Figura 3-21: Finestra delle proprietà per il servizio Avvisatore

Per un tipico sistema Windows XP utilizzato abitualmente in un ambiente residenziale o SOHO, si consiglia di abilitare i seguenti servizi Microsoft:

- Aggiornamenti automatici

- Servizi crittografici

- Client DHCP

- Registro eventi

- Aiuto e supporto

- Servizio di input HID

- Collega e usa

- Spooler di stampa

- Archiviazione protetta

- Gestione connessione automatica di accesso remoto

- Connection Manager di accesso remoto

- Chiamata di procedura remota (RPC)

- Localizzatore RPC (Remote Procedure Call)

- Servizio di blocco degli script

- Centro di sicurezza

- Rilevamento hardware shell

- Windows Audio

- Acquisizione di immagini di Windows (WIA)

- Windows Installer

- Strumentazione gestione Windows

- Estensioni del driver di Strumentazione gestione Windows

- Postazione di lavoro

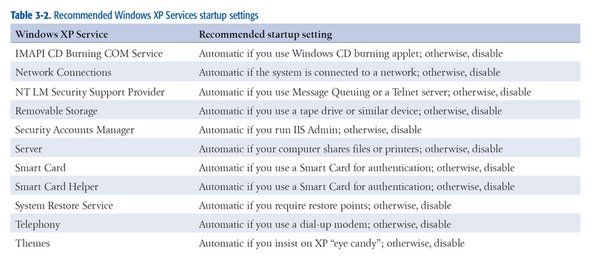

Disabilita tutti gli altri servizi Microsoft, tranne forse quelli elencati in Tabella 3-2 . Alcuni di questi servizi, in particolare il servizio di ripristino del sistema e i temi, utilizzano risorse di sistema significative e sono meglio disabilitati a meno che non si richieda la funzionalità che forniscono.

Tabella 3-2: Impostazioni di avvio consigliate per i servizi di Windows XP

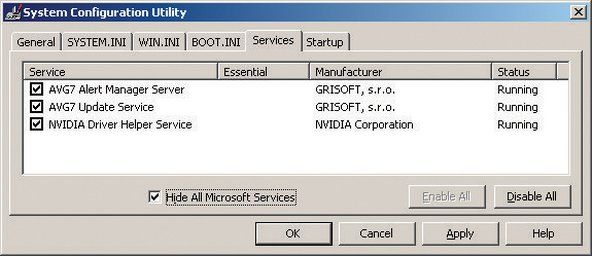

Oltre ai numerosi servizi che Microsoft include con Windows XP, molti sistemi eseguono servizi di terze parti. Determinare quali servizi non sono Microsoft è difficile con l'editor dei criteri dei servizi. Fortunatamente, esiste un'altra alternativa chiamata Utilità di configurazione di sistema. Per eseguirlo, fare clic su Start Esegui, digitare msconfig nella finestra di dialogo Esegui e premere Invio. Fare clic sulla scheda Servizi per visualizzare i servizi installati. Seleziona la casella di controllo Nascondi tutti i servizi Microsoft per mostrare solo i servizi non Microsoft, come mostrato in Figura 3-22 .

Figura 3-22: Utilità di configurazione del sistema di Windows XP che mostra servizi non Microsoft

In Figura 3-22 , sono in esecuzione tre servizi non Microsoft. Due di loro fanno parte del software antivirus AVG che eseguiamo su questo sistema e uno è utilizzato dalla scheda video NVIDIA. Nessuno di questi è sospetto, quindi non è necessaria alcuna azione. Tuttavia, esistono molti altri servizi di terze parti che potrebbero essere dannosi, inclusi quelli installati da spyware. Se vedi un servizio di terze parti in esecuzione e non ne riconosci lo scopo, esamina ulteriormente. In caso di dubbio, deselezionare la casella di controllo per disabilitare il servizio e testare il sistema per vedere se la disabilitazione di quel servizio interrompe qualcosa.

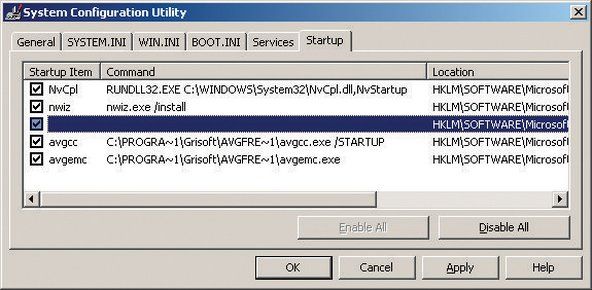

È inoltre possibile visualizzare la pagina di avvio dell'utilità di configurazione del sistema per elencare i programmi eseguibili che Windows esegue all'avvio, come mostrato in Figura 3-23 .

Figura 3-23: Utilità di configurazione del sistema di Windows XP che mostra i programmi eseguiti all'avvio

In questo caso, quattro dei cinque programmi eseguibili che Windows esegue all'avvio su questo sistema sono chiaramente innocui. NvCpl è l'utilità del pannello di controllo NVIDIA. nwiz è l'eseguibile per WhizFolders Organizer Pro, un programma di gestione dei file che utilizziamo. NvCpl e avgemc sono i due eseguibili del nostro software AVG Anti-Virus. Ma l'elemento evidenziato al centro dell'elenco ci riguardava perché non viene mostrato alcun nome di programma eseguibile. Questo è di per sé un comportamento sospetto che ci si potrebbe aspettare da un eseguibile di avvio installato da un virus, worm o spyware, quindi vale la pena dare un'occhiata più da vicino.

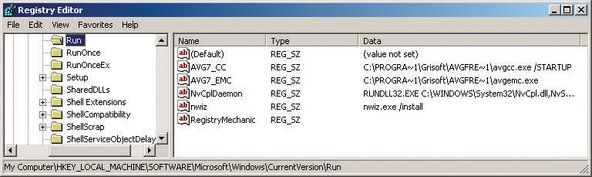

Per farlo, avvia l'Editor del Registro di sistema facendo clic su Start Esegui, digitando regedt32 (o regedit, se preferisci un editor più semplice) nella finestra di dialogo e premi Invio. Navigare nella struttura del registro per visualizzare la chiave: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun dove sono elencati gli eseguibili di avvio. Figura 3-24 mostra il contenuto di quella chiave, che è stata ovviamente installata dal programma Registry Mechanic, e non è motivo di preoccupazione. Se l'eseguibile di avvio è chiaramente un programma dannoso, eliminalo semplicemente con l'Editor del Registro di sistema. Se non sei sicuro, utilizza Google per cercare il nome dell'eseguibile invece di eliminarlo semplicemente.

Figura 3-24: Visualizzazione dei programmi di avvio nell'Editor del Registro di sistema

Va bene giocare

Non esitate a sperimentare con la configurazione di avvio. Non c'è niente che puoi disabilitare qui che possa danneggiare il sistema. Nel peggiore dei casi, un programma potrebbe non funzionare correttamente con un eseguibile di avvio disabilitato. A meno che tu non sia sicuro di aver bisogno di un particolare programma di avvio per essere in esecuzione come i tuoi antivirus e scanner di malware e il tuo PIM, vai avanti e disabilitalo. Riavvia il sistema e controlla se qualcosa è rotto. In tal caso, riattiva qualunque cosa tu abbia disabilitato e gioca ancora un po '.

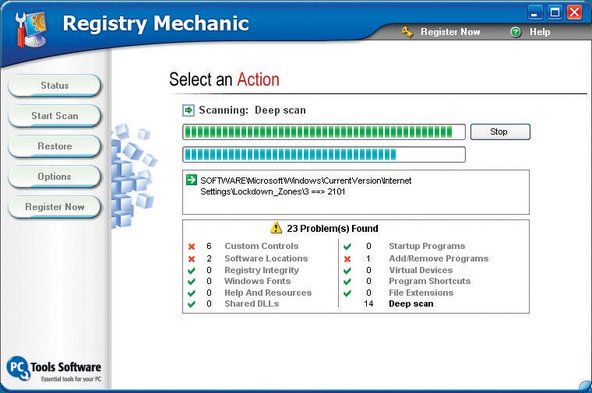

Infine, consigliamo di eseguire periodicamente uno strumento di pulizia del registro, come CleanMyPC ( http://www.registry-cleaner.net ) o Registry Mechanic ( http://www.pctools.com ), mostrato Figura 3-25 . Includiamo la manutenzione del registro come elemento di protezione del sistema, poiché gli exploit del registro stanno diventando sempre più comuni. Anche se il tuo sistema non è mai stato infettato da alcun software dannoso, vale comunque la pena di eliminare e compattare periodicamente il registro per aumentare le prestazioni e l'affidabilità del sistema.

Figura 3-25: utilizzare Registry Mechanic o un prodotto simile per eseguire la scansione e pulire il registro

Sono disponibili numerosi strumenti di registro. La maggior parte sono prodotti commerciali o shareware, sebbene molti siano disponibili come demo paralizzate per il download gratuito. Alcuni eseguono solo un aspetto della manutenzione del registro, come la modifica avanzata del registro, la rimozione di voci inutilizzate o la deframmentazione degli heap del registro. Altri combinano molte funzioni relative al registro in un unico prodotto. Ti suggeriamo di scaricare e provare uno o entrambi i due prodotti menzionati per primi. Se nessuna delle due è sufficiente, una ricerca su Google per 'pulitore di registro' offre dozzine di altre possibilità.

Pulizia del disco rigido

Quando abbiamo iniziato a scrivere questa sezione, abbiamo controllato uno dei nostri dischi rigidi. Aveva 185.503 file in 11.607 cartelle. Nessuno sa cosa siano. Alcuni sono programmi e file di sistema, ovviamente. Sappiamo che esistono centinaia di documenti e fogli di calcolo e migliaia di file audio, immagini e così via. Ma la maggior parte di questi 185.503 file sono probabilmente file temporanei e di backup, duplicati e versioni precedenti dei file di dati correnti, file della cache del browser e spazzatura simile. Tutto quello che fanno è ingombrare il disco rigido, sprecare spazio e danneggiare le prestazioni del disco. Devono essere potati di tanto in tanto, se non altro per evitare che ti mangino fuori casa e in casa.

ORGANIZZAZIONE DEI FILE TEMP (ORARI)

È possibile impostare alcune variabili di ambiente in modo che i file TEMP vengano archiviati in una posizione anziché essere sepolti in una cartella nascosta nella directory Documents and Settings. Per fare ciò, crea la cartella C: TEMP e poi procedi come segue:

- Fare clic con il tasto destro sulla scheda Avanzate Proprietà del computer.

- Fare clic sul pulsante Variabile d'ambiente e modificare i valori TEMP e TMP in C: TEMP evidenziandoli, scegliendo il pulsante Modifica e sostituendo il percorso ridicolmente lungo a C: TEMP .

- Utilizzare il pulsante Nuovo per aggiungere un altro valore denominato TMPDIR e impostarne il percorso su C: TEMP anche.

- Fai la stessa cosa nella variabile di sistema nella casella sotto la variabile utente, aggiungendo di nuovo una variabile chiamata TMPDIR e impostando il suo valore su C: TEMP .

Indipendentemente da ciò su cui hai impostato queste variabili di ambiente, puoi spostarti rapidamente su una qualsiasi di esse aprendo Esplora risorse, digitando il nome circondato dai segni di percentuale (come % TEMP% ) nel campo Indirizzo e premendo Invio o A capo. È necessario visitare periodicamente questa directory ed eliminare tutti i file e le cartelle che hanno più di poche settimane. I programmi di installazione di Windows sono notoriamente pessimi nel lasciare dietro di sé file temporanei di grandi dimensioni.

Svuotare la cache del browser è un buon primo passo. Dopo averlo fatto, potresti scoprire che il numero di file è diminuito di migliaia di file e, a seconda delle dimensioni della cache del browser, potresti recuperare un gigabyte o più di spazio su disco. Potresti quindi andare a un prompt dei comandi e impartire comandi come:

del *.bak /s

del *.bk! /s

del *.tmp /s

e così via. Questo approccio a forza bruta potrebbe eliminare migliaia di file non necessari e recuperare gigabyte di spazio su disco, ma nella migliore delle ipotesi è una soluzione imperfetta. Innanzitutto, probabilmente lascerai molti file non necessari sull'unità perché non pensavi di cercare ogni estensione. In secondo luogo, potresti finire per eliminare alcuni file che avresti davvero preferito conservare, e potresti non essere nemmeno consapevole di averlo fatto fino a quando non ti ritroverai a cercarli inutilmente in seguito. Terzo, se non stai prestando attenzione, un lapsus può avere risultati disastrosi.

È preferibile utilizzare un'utilità progettata per l'eliminazione dei file. Microsoft include un'applet per questo scopo, ma, come di solito è vero per le applet Microsoft, è povera di funzionalità. L'applet Pulitura disco di Windows, mostrata in Figura 3-26 , non fa nulla che non puoi fare manualmente da solo in circa 30 secondi netti.

Figura 3-26: l'utilità di pulizia del disco di Windows XP

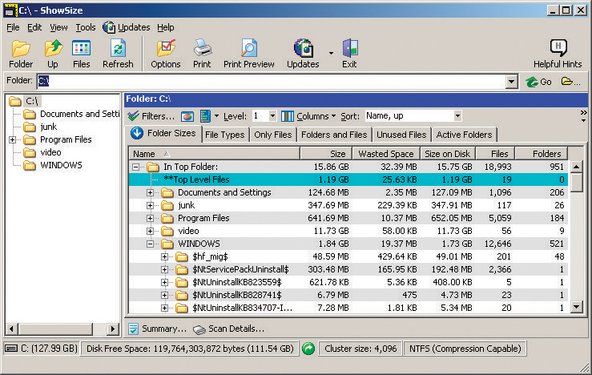

Fortunatamente, sono disponibili alternative migliori come utilità commerciali. Il nostro preferito è ShowSize ( http://www.showsize.com ), mostrato Figura 3-27 , che fornisce tutti gli strumenti necessari per mantenere il tuo disco rigido pulito e organizzato.

Figura 3-27: Utilità di pulizia del disco ShowSize

Dopo aver eliminato i file non necessari dal disco rigido, è il momento di eseguire uno strumento di deframmentazione del disco. Durante la scrittura, la modifica e l'eliminazione di file sul disco rigido, Windows tenta di mantenere ogni file archiviato in modo contiguo sull'unità. Sfortunatamente, Windows non è molto bravo in questo compito, quindi pezzi di vari file finiscono sparsi qua, là e ovunque nell'unità, un fenomeno noto come frammentazione dei file o frammentazione del disco .

La frammentazione ha diversi effetti indesiderati. Poiché le testine dell'unità devono essere costantemente riposizionate per leggere e scrivere file, le prestazioni del disco rigido ne risentono. Le prestazioni di lettura e scrittura su un'unità gravemente frammentata sono molto più lente rispetto a un'unità appena deframmentata, in particolare se l'unità è quasi piena. Questo movimento extra della testa contribuisce anche a livelli di rumore più elevati e può causare il guasto dell'unità prima di quanto sarebbe altrimenti. Infine, quando un'unità si guasta, è molto più semplice (e meno costoso) recuperare i dati se l'unità è stata deframmentata di recente.

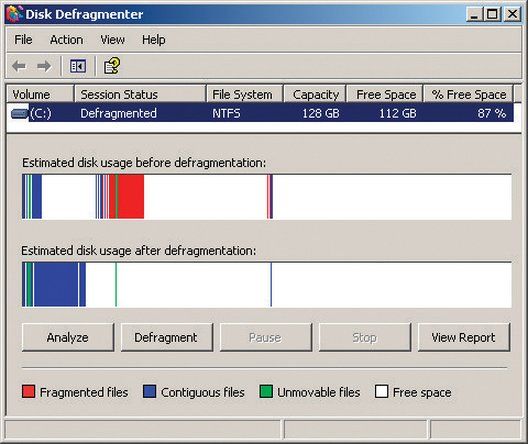

NTFS e frammentazione

Per anni, Microsoft ha affermato che NTFS non era soggetto a frammentazione. Come Figura 3-28 mostra, questo non è vero, anche su un disco scarsamente popolato. Con solo il 13% di questa unità in uso, Windows ha ancora frammentato la maggior parte dello spazio occupato. Anche al termine dell'esecuzione dell'utilità di deframmentazione dischi di Windows, rimane una certa frammentazione. Le sottili barre verdi sono i file di sistema della tabella file master e del file di paging che sono sempre aperti quando Windows è in esecuzione e quindi non possono essere deframmentati dall'utilità di Windows in bundle. Per quanto riguarda la barra blu che rimane in mezzo al nulla dopo la deframmentazione: non abbiamo idea del motivo per cui Windows lo fa, ma sembra sempre lasciare almeno alcuni file da soli piuttosto che consolidare tutti i file.

La soluzione alla frammentazione del disco è eseguire periodicamente un'utilità di deframmentazione. Un'utilità di deframmentazione legge ogni file e lo riscrive in modo contiguo, rendendo l'accesso ai file molto più veloce. L'utilità di deframmentazione dischi in bundle con Windows, mostrata in Figura 3-28 , è lento, inefficiente e con poche funzionalità. Ma, ehi, è gratuito ed è (di solito) abbastanza buono per fare il lavoro.

Figura 3-28: Utilità di deframmentazione dischi di Windows XP

Il motore Briggs e Stratton si ritorce contro sotto carico

Se hai bisogno di un programma di deframmentazione con più funzioni e prestazioni migliori, prendi in considerazione l'acquisto di un'utilità di deframmentazione commerciale. I due defragger commerciali più noti sono Vopt ( http://www.vopt.com ) e Diskeeper ( http://www.diskeeper.com ). Li usiamo entrambi da anni e non abbiamo mai avuto problemi con nessuno dei due.

Uno dei principali difetti dell'utilità di deframmentazione dischi di Windows XP è che non può deframmentare il file di paging, almeno a meno che tu non sia disposto a fare i cerchi per farlo. Windows utilizza il file di paging per archiviare applicazioni e dati per i quali non c'è spazio nella memoria principale. Se si eseguono molte applicazioni contemporaneamente o si utilizzano set di dati di grandi dimensioni, la memoria principale si riempie inevitabilmente. Quando ciò si verifica, Windows scambia temporaneamente i dati e le applicazioni inattive nel file di paging. Poiché il file di paging subisce molte 'variazioni', diventa invariabilmente fortemente frammentato, il che a sua volta causa una maggiore frammentazione dei programmi utente e dei dati.

Figura 3-29: la finestra di dialogo Memoria virtuale di Windows XP

Sfortunatamente, la progettazione di Windows rende impossibile deframmentare il file di paging mentre Windows è in esecuzione. Ma ci sono due modi per deframmentare il file di paging. Innanzitutto, utilizza un defragger commerciale come Diskeeper o il pagedefrag gratuito ( http: //www.sysinternals.com/Utilities/Pa ... ) che fornisce un'utilità di deframmentazione all'avvio che viene eseguita prima del caricamento di Windows. In alternativa, è possibile utilizzare l'utilità di deframmentazione dischi di Windows XP per deframmentare il file di paging procedendo nel seguente modo:

- Fare clic con il pulsante destro del mouse su Risorse del computer e scegliere Proprietà per visualizzare la finestra di dialogo Proprietà del sistema.

- Fare clic sulla scheda Avanzate.

- Nel riquadro Prestazioni, fare clic sul pulsante Impostazioni per visualizzare la finestra di dialogo Opzioni prestazioni.

- Fare clic sulla scheda Avanzate.

- Nel riquadro Memoria virtuale, fare clic sul pulsante Cambia per visualizzare la finestra di dialogo Memoria virtuale, mostrata in Figura 3-29 .

- Annotare o memorizzare la dimensione del file di paging corrente, che verrà utilizzata in seguito quando si ripristina il file di paging.

- Selezionare il pulsante di opzione 'Nessun file di paging' e fare clic sul pulsante Imposta per modificare il file system di paging a zero.

- Riavvia il computer, che ora funzionerà senza un file di paging.

- Eseguire l'utilità di deframmentazione dischi di Windows XP per deframmentare il disco rigido.

- Al termine della deframmentazione, ripetere i passaggi da 1 a 5 per visualizzare la finestra di dialogo Memoria virtuale.

- Reimposta la dimensione del file di paging al valore originale.

- Riavviare il sistema, che ora funzionerà con un file di paging deframmentato della dimensione originale.

Mantenere aggiornato il sistema

Le società di hardware e software rilasciano periodicamente software, driver di dispositivo e firmware aggiornati. Questi aggiornamenti possono essere correlati alla sicurezza o possono aggiungere il supporto per nuove funzionalità o la compatibilità con nuovi dispositivi. Ti consigliamo di tenerti informato su tali aggiornamenti, ma la regola d'oro quando si tratta di installare gli aggiornamenti è: 'Se non è rotto, non aggiustarlo'.

Sicurezza attraverso l'insicurezza

Ironia della sorte, per utilizzare i servizi di aggiornamento automatico di Microsoft, è necessario utilizzare Internet Explorer, il browser meno sicuro del pianeta.

Valuta ogni aggiornamento prima di installarlo. La maggior parte degli aggiornamenti include note sulla versione o un documento simile che descrive esattamente cosa fa l'aggiornamento e quali problemi risolve. Se un particolare aggiornamento risolve un problema che stai riscontrando o aggiunge il supporto per qualcosa di cui hai bisogno, installa l'aggiornamento. Altrimenti, sii molto diffidente. Più di una volta, abbiamo installato un aggiornamento senza una buona ragione e abbiamo scoperto che l'aggiornamento ha rotto qualcosa che prima funzionava. È spesso possibile recuperare da un aggiornamento non riuscito disinstallando l'aggiornamento e ripristinando la versione originale, ma a volte l'unica soluzione è formattare l'unità e reinstallare tutto da zero.

Aggiornamenti del sistema operativo e del software applicativo

Gli aggiornamenti del sistema operativo e del software applicativo costituiscono un'eccezione alla nostra regola generale di cautela. Windows, in particolare, è costantemente attaccato da worm e altri software dannosi, quindi è generalmente una buona idea applicare le patch di Windows critiche il prima possibile.

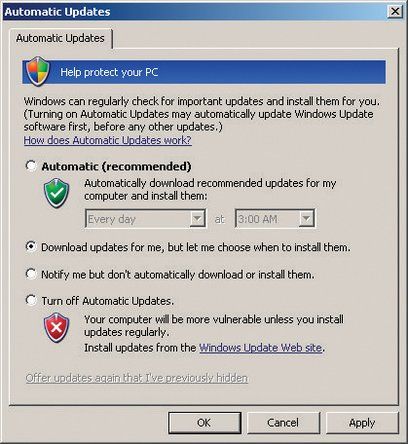

Microsoft fornisce il servizio Microsoft Update ( http: //update.microsoft.com/microsoftupd ... ) per automatizzare il processo di mantenimento delle patch di Windows e Office. Per configurare Microsoft Update per scaricare e installare le patch automaticamente, visualizza Pannello di controllo e scegli Centro sicurezza PC. Nella parte inferiore della finestra di dialogo Centro sicurezza PC, nel riquadro 'Gestisci impostazioni di sicurezza per:', fare clic sul collegamento Aggiornamenti automatici per visualizzare la finestra di dialogo Aggiornamenti automatici, mostrata in Figura 3-30 .

Figura 3-30: La finestra di dialogo di configurazione degli aggiornamenti automatici di Windows XP

L'impostazione consigliata (e predefinita) è Automatica, che fa sì che Windows scarichi e installi gli aggiornamenti senza l'intervento dell'utente. È un po 'troppo fiducioso per i nostri gusti. Siamo stati bruciati molte volte da patch Microsoft che a posteriori vorremmo non aver mai installato. Ti consigliamo di scegliere la seconda opzione, che fa sì che gli aggiornamenti vengano scaricati automaticamente in background, ma non vengano installati fino a quando non li approvi, o la terza opzione, che ti avvisa semplicemente quando gli aggiornamenti sono disponibili.

La gestione del software applicativo è più problematica, perché, almeno per Windows, non esiste una posizione centrale in cui è possibile verificare la disponibilità di aggiornamenti. (Linux è di gran lunga superiore in questo senso. La maggior parte delle distribuzioni Linux moderne può controllare automaticamente un repository centrale per gli aggiornamenti disponibili per il sistema operativo e la maggior parte o tutte le applicazioni installate.) Con Windows, devi cercare tu stesso gli aggiornamenti per ciascuna applicazione.

Fortunatamente, la maggior parte delle principali applicazioni al giorno d'oggi, e molte minori, controllano automaticamente periodicamente la presenza di aggiornamenti, o almeno ti chiedono di farlo. Consigliamo di tenere d'occhio le applicazioni che utilizzano molto Internet, ad esempio browser, client di posta elettronica e pacchetti P2P. Gli exploit contro tali applicazioni sono relativamente comuni e hanno conseguenze potenzialmente gravi. Altre applicazioni, sebbene non prive di rischi, non richiedono una supervisione così stretta. È meno probabile, ad esempio, che la tua applicazione di masterizzazione di CD o un visualizzatore di file subisca una grave falla di sicurezza. (Non è inaudito, anche se Acrobat Reader di Adobe è stato aggiornato più volte per correggere gravi falle di sicurezza.)

Aggiornamenti dei driver di dispositivo

Windows, Linux e tutti gli altri sistemi operativi moderni utilizzano un'architettura estensibile che consente ai driver di dispositivo caricabili di aggiungere il supporto per i dispositivi che non sono supportati direttamente dal kernel del sistema operativo. Il sistema utilizza i driver di dispositivo per supportare l'adattatore video, l'adattatore audio, l'adattatore di rete e altri dispositivi periferici.

Oltre al BIOS e ad altri codici firmware, il codice del driver del dispositivo è il software di debug più accuratamente eseguito sul PC, quindi è improbabile che anche i vecchi driver presentino bug significativi. Tuttavia, è comunque una buona idea tenere d'occhio i driver di dispositivo aggiornati, perché i driver aggiornati possono migliorare le prestazioni, aggiungere il supporto per funzionalità aggiuntive e così via. In generale, si consiglia di aggiornare i driver del dispositivo ogni volta che si installa nuovo hardware.

I driver dell'adattatore video (e, in una certa misura, i driver dell'adattatore audio) sono un caso speciale, in particolare se giochi a giochi 3D sul tuo PC. I produttori di adattatori video aggiornano frequentemente i loro driver per aggiungere il supporto per nuovi giochi e per ottimizzare le prestazioni dei giochi esistenti. In molti casi, i miglioramenti delle prestazioni possono essere sostanziali, anche se si utilizza un adattatore video di modello precedente. Se giochi, verifica la disponibilità di aggiornamenti dell'adattatore video ogni mese. Altrimenti, ogni tre o sei mesi è sufficiente.

Aggiornamenti del firmware

Il firmware è a metà strada tra hardware e software. Il firmware è un software memorizzato in modo semipermanente su chip di memoria non volatile all'interno del PC. Il BIOS di sistema principale, ad esempio, è il firmware. Ma il BIOS di sistema principale non è affatto l'unico firmware sul tuo sistema. Quasi ogni periferica, dagli adattatori video e audio alle schede di rete ai controller RAID ai dischi rigidi e alle unità ottiche, ha il proprio firmware.

Ti consigliamo di tenere d'occhio gli aggiornamenti al BIOS della scheda madre e ad altri firmware, ma fai attenzione nel decidere se applicare tali aggiornamenti. Di nuovo, in generale: se non è rotto, non aggiustarlo. In una certa misura, la decisione dipende dall'età del dispositivo. È abbastanza comune per i componenti di nuova introduzione avere diversi aggiornamenti del firmware resi disponibili all'inizio del loro ciclo di vita. Con il passare del tempo, gli aggiornamenti del firmware in genere diventano meno frequenti e tendono ad essere correzioni minori o aggiunte di funzionalità piuttosto che aggiornamenti significativi.

La principale eccezione sono gli scrittori ottici. Il firmware nei masterizzatori CD e DVD include uno schema di scrittura che consente all'unità di utilizzare le strategie di scrittura ottimali per diverse marche e tipi di supporti. Con l'introduzione di nuove marche di supporti, i produttori di unità ottiche aggiornano il firmware per supportare i nuovi tipi di supporti. Si consiglia di verificare la disponibilità di aggiornamenti del firmware per il masterizzatore ottico ogni volta che si acquista un nuovo lotto di dischi.

BRUCIARE I TUOI PONTI

Di solito è facile recuperare da un cattivo aggiornamento del firmware. Se aggiorni il firmware nel tuo masterizzatore DVD, ad esempio, e smette di funzionare correttamente, di solito puoi semplicemente aggiornare di nuovo l'unità utilizzando la versione precedente del firmware e tornare al punto di partenza. Quando aggiorni il BIOS della tua scheda madre, è una storia diversa. Un aggiornamento del BIOS non riuscito può rendere inutilizzabile la scheda, richiedendo la restituzione in fabbrica per la riparazione. La causa più frequente di aggiornamenti del BIOS della scheda madre non riusciti è un'interruzione di corrente durante il processo di aggiornamento. Se possibile, collegare il sistema a un UPS prima di aggiornare il BIOS della scheda madre.

Schede madri migliori evitano questo problema in due modi. Alcuni hanno due BIOS installati. Se ne esegui uno durante un aggiornamento non riuscito, puoi avviare il sistema utilizzando il BIOS di backup e quindi ripristinare il BIOS principale. Intel utilizza un metodo diverso ma altrettanto efficace. Se il processo di aggiornamento del BIOS non riesce su una scheda madre Intel, è sufficiente impostare un ponticello sulla posizione di ripristino del BIOS. Anche dopo un aggiornamento non riuscito, un BIOS Intel ha abbastanza intelligenza per tentare l'avvio dall'unità floppy. È possibile semplicemente copiare il file di dati del BIOS su un disco floppy, impostare il jumper sulla posizione di ripristino, riavviare il sistema e consentire l'installazione automatica dell'aggiornamento del BIOS.

Curare Windows Rot

Microsoft ha preso due pessime decisioni di progettazione per Windows. In realtà, hanno preso molto più di due decisioni sbagliate, ma due sono di primaria importanza.

Il concetto di utilizzo DLL ( librerie collegate dinamicamente o librerie di collegamento dinamico ) era difettoso fin dall'inizio, come possono attestare milioni di utenti Windows. Le versioni vecchie e nuove della stessa DLL con lo stesso nome possono coesistere su un sistema e Windows non fornisce una gestione rigorosa di queste diverse versioni. Una versione più recente di un'applicazione spesso non funziona con una versione precedente di una DLL richiesta, il che è già abbastanza grave, ma le versioni precedenti di un'applicazione potrebbero non funzionare con le versioni più recenti della DLL. Ciò significa che qualcosa di semplice come l'installazione di un aggiornamento per un programma potrebbe interromperne un altro. Benvenuto a DLL Hell .

Il Registro di Windows , apparentemente modellato sulla legatoria utilizzata nelle versioni antiche di Novell NetWare, è la seconda parte del doppio smacco. Con l'introduzione di Windows NT, Microsoft ha abbandonato l'uso di file di configurazione semplici e in testo normale per i dubbi vantaggi di un registro centrale. Sebbene il concetto di registro avrebbe potuto funzionare se fosse stato implementato correttamente, con controlli rigorosi e potenti strumenti di gestione, Microsoft non ha fatto nulla di tutto ciò. Invece, il registro è un gigantesco mucchio di spaghetti che anche gli esperti hanno difficoltà a decifrare. Il registro su una tipica scatola di Windows cresce come Topsy, con dati obsoleti lasciati a disordine e nuovi dati aggiunti volenti o nolenti senza considerazione per conflitti o compatibilità con le versioni precedenti. Microsoft fornisce solo gli strumenti più basilari per la manutenzione del registro e anche il miglior software di manutenzione del registro commerciale può fare solo così tanto per eliminare il disordine.

Il risultato è che qualsiasi sistema Windows contiene i semi della propria distruzione. Nel corso dei mesi e degli anni, con l'installazione di un nuovo software e l'eliminazione del vecchio software, Windows diventa gradualmente sempre più instabile. I conflitti DLL diventano sempre più comuni e le prestazioni rallentano. Questo fenomeno è universalmente noto come Windows rosso . Pratiche di installazione attente e pulizia periodica del registro possono rallentare Windows Rot, ma nella nostra esperienza nulla può fermarlo completamente.

Microsoft afferma che Vista risolverà il problema di Windows Rot, questa volta di sicuro. Possono anche avere ragione, ma ne dubitiamo. Sfortunatamente, l'unica cura sicura che conosciamo per Windows Rot, a parte Microsoft che riscrive Windows da zero o che passi a un altro sistema operativo, è di mettere a nudo il disco rigido, reinstallare Windows e tutte le applicazioni e ripristinare il tuo dati. La maggior parte degli utenti esperti lo fa ogni sei mesi o un anno, ma anche gli utenti occasionali probabilmente trarranno vantaggio dall'effettuare una nuova installazione ogni anno o due.

Un'indicazione sicura che è il momento di un'installazione pulita è che il tuo sistema inizia a comportarsi in modo strano in modi che non sono attribuibili a un virus o un problema hardware, in particolare se ciò si verifica immediatamente dopo aver installato nuovo software, driver aggiornati o fatto altre modifiche significative al sistema. Ma Windows Rot può manifestarsi in modi molto più sottili. Se utilizzi il tuo sistema Windows da un anno o due senza reinstallarlo e sembra molto più lento di prima, probabilmente non è la tua immaginazione. Oltre a prestazioni lente, Windows Rot può causare una serie di problemi, da gravi perdite di memoria a riavvii casuali.

Poiché è così difficile definire i dettagli di Windows Rot, o anche solo sapere fino a che punto un particolare sistema ne soffre, ti consigliamo di eseguire semplicemente una nuova installazione una volta all'anno, indipendentemente dal fatto che tu ne abbia bisogno o meno.

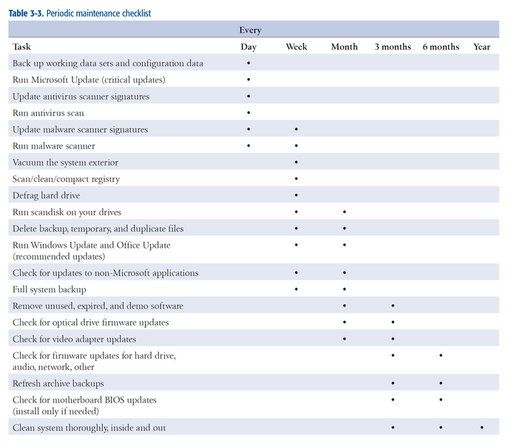

Una lista di controllo per la manutenzione periodica

Tabella 3-3 riassume le procedure consigliate per la manutenzione periodica.

Tabella 3-3: Elenco di controllo per la manutenzione periodica

Maggiori informazioni sulla manutenzione del sistema informatico